|

"L'acte de penser et l'objet de la pensée se confondent" Parménide Full Screen | Play Le contenu de ce wiki est Copyleft

|

At 12:54 29/11/2010, KaveSalamatian a écrit sur la liste comptoir :

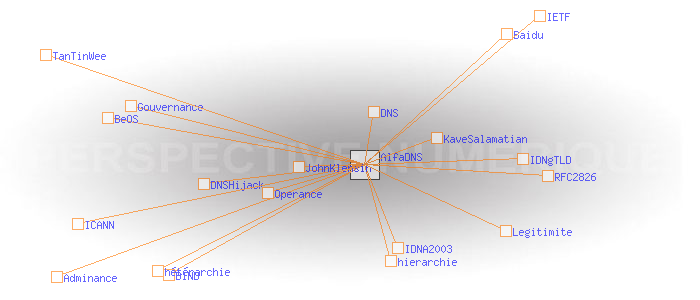

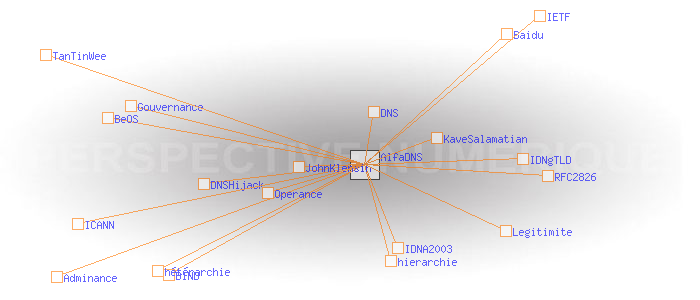

Il semblerait (voir l'article du Monde du 29 novembre 2010 : "nouvelle offensive americaine contre le telechargement illegal" ) que la technique utilisée pour bloquer l'accès au sites de téléchargement illégal à consisté à faire un DNS Hijack. Ceci ouvre une perspective légale intéressante. Il est vrai que le DNS est gérée par le droit américain, mais je ne suis néanmoins pas sûr de la légalité du DNS Hijack effectué. D'autant plus que si celui-ci est légal, le DNS hijack effectué sur Baidu? et sur Twitter en 2009 et 2010 l'est aussi ! Y'aurait il des juristes dans l'audience ? Kavé Salamatian = = = = 2010/11/29 jefsey a écrit sur la liste comptoir : Lorsque Tan Tin Wee a introduit la possibilité d'avoir un root des noms de domaine internationalisé, lors de la réunion ITU/UNESCO de Genève, l'intervention tapageuse de JohnKlensin a été "faudra-t-il encore que vos adresses IP soient accessibles" compris par tous comme "les USA les bloqueront". Comment pratiquement cela serait-il possible? Pour les noms de domaine, rien n'est moins sûr aujourd'hui que de faire confiance à un nom de domaine lorsque la résolution est tierce. C'est pourquoi la seule solution réelle est de disposer de son propre fichier racine sur son nameserver personnel, avec peu à peu des astuces diverses (à commencer par les adresses IPv6) pour protéger la sécurité des échanges avec les serveurs de zone. C'est le B.A.BA de la sécurité. Tout le monde peut le faire rapidement : il suffit de télécharger un exécutable de BIND? (named), le déclarer comme un service et d'indiquer l'adresse 127.0.0.1 comme adresse de son nameserver. Ceci assure la sécurité du nommage contre les serveurs chinois et les intrusions de l'ISP en dépit de la neutralité du réseau. Les actions du style Homeland qui se met d'accord avec le registre (il suffit de résoudre le nom de domaine avec une étoile au niveau du registre) sont plus ennuyeuses. Cela veut dire que l'on va devoir disposer de tables pour restaurer la bonne adresse (il suffit d'une table Host.txt). Tout cela demande une "IUCANN" qui gère et diffuse ces tables. etc. Il est certain qu'en attaquant la confiance du DNS les USA ont tiré les seconds (les premiers sont les Chinois) et légitiment l'approche Inteplus qui non seulement reprend ces possibilités de base, mais ajoute toute une strate de possibilités ouvertes, par qui veut les proposer. La base étant seulement le ML-DNS et le concept et le parseur de netix. Après l'agression ICANN contre les IDNgTLD? et la bêtise du "test" Fast Track qui consiste à vérifier que la technologie IDNA2003? mise au rebut par l'IETF? marche bien, toutes les "recherches", comme dit l'IESG, sont légitimes pour assurer la stabilité, la sécurité et la sureté de l'expérience personnelle de l'internet par chacun. C'est pourquoi, plutôt que de patcher BIND, ou les autres logiques DNS, j'ai pris l'option de disposer de ma propre logique Linux/Windows à partir d'un fork d'un excellent logiciel robuste, sûr et compact et de la mettre à disposition de tous (projet alfaDNS : http://alfadns.org - développeurs C, Windows et Linux bienvenus) un ensemble serveur ML-DNS, avec son environnement : tables de nommage, serveur NIC, documentation et doctrine pour l' opérance?, la gouvernance? et l' adminance? d'un espace de nommage intertechnologies numériques. Il n'est donc pas sûr que ceci soit apprécié de nos amis américains. Un aspect qui est intéressant dans cette affaire est le détournement de courrier électronique qui doit bien être une félonie quelque part ? Dans tous les cas l'argument massue (et stupide, car qui sauf une agence gouvernementale serait assez stupide pour investir dans un projet à perdre de l'argent et en justice comme de créer un ".com" alternatif) pour un unique root : "sinon on ne sait pas à qui on envoie un mail et à qui appartient le site où on arrive", est maintenant documenté par le gouvernement américain lui-même. RFC2826 : "The requirement for uniqueness within a domain further implies that there be some mechanism to prevent name conflicts within a domain. In DNS this is accomplished by assigning a single owner or maintainer to every domain, including the root domain, who is responsible for ensuring that each sub-domain of that domain has the proper records associated with it. This is a technical requirement, not a policy choice.". Nous avons donc la une violation technique fondamentale d'un des principes fondateurs de l'internet établi en un principe de droit par une autorité étrangère. Le DNS n'est donc plus hiérarchique?, mais officiellement hétérarchique. Il est donc légitime et justifié de se protéger des dangers et de profiter des avantages de tout ordre qui peuvent en résulter. jfc = = = Ceci dit je n'ai pas eu de retour sur ma question juridique ? est ce que le DNS hijack est légal ? Le serait il en France ? Est ce qu'un juge peut ordonner la redirection d'un site? sur quel site ? Peut on en France, ou en europe comme certains pays moyen orientaux rediriger un site politique sur un autre favorable au pouvoir en place et qui ressemble au site initial mais avec un contenu différent (attaque de phishing :-) )? Y'a t il des juristes dans l'audience ? Kavé = = = = Voilà comment faire pour utiliser cet outil de sécurité de base du DNS. 1. tu crées un répertoire "MYCANN" quelque part, et tu y ouvres un fichier que tu appelles hosts.txt (pour ne pas le confondre par la suite). 2. dans ce fichier, tu remplis deux colonnes séparées par une _tabulation_. La seconde colonne reçoit les noms de domaine que tu veux utiliser. La première les adresses IP qu'ils doivent résoudre. Par exemple: 74.81.170.110 hijacked.dhs 208.101.51.57 torrent-finder.com 192.0.32.7 nuts 3. tu sauves ce fichier. 4. tu passes en mode ligne de commande (si tu es sous windows, ce qui te donne l'autorité pour le point 5) et tu copies (pour sauvegarder une copie de l'original) - GNU/Linux et Unix : /etc/hosts - Mac OS(X) : /etc/hosts - Windows 95/98 : c:\windows\hosts - Windows NT/2000 : c:\winnt\system32\drivers\etc\hosts - Windows XP : c:\windows\system32\drivers\etc\hosts - Windows 2008/Vista/Seven : c:\windows\system32\drivers\etc\hosts - OS/2 : boot\mptn\etc\hosts - BeOS? : /boot/beos/etc/hosts vers hosts.bck dans ton répertoire MYCANN. 5. Tu copies inversement ton fichier hosts.txt vers le fichier "hosts" qui correspond à ton OS. 6. tu vas dans ton navigateur et tu entres comme URL successivement : http://nuts http://hijacked.dhs http://torrent-finder.com Tu vois que tu as créé : - un support de mots clés personnels (pour les reconnaitre, je les appelle des "alias") - comme pour tes numéros usuels sur ton portable. - un nouveau TLD (.dhs) - un système de sécurité contre les pirates, impériaux ou non. Tu as ainsi expérimenté qu'un nom peut communément être dans l'espace numérique comme dans l'espace sémantique : - une identification (ce que l'ICANN vend sous la forme de coeur d'URI qui ne sont valides qu'un an et reprenables par un autre, absurde). - une désignation, ce que tu fais quand tu fais un classement, tu donnes un nom, un thème, en fait un nom de domaine à chaque dossier. - une dénomination, que les gens ou les choses ont une bonne fois pour toutes, nom de domaine ou pas. - une appellation, les noms que les gens se donnent ou déposent. Dans le cas de l'ICANN, il est utilisé comme un substitut d'adresse. Dans le cas de Google il est utilisé pour une recherche indexée. Dans le cas d'une conversation, c'est un support sémantique. La syntaxe qu'utilise le DNS est la syntaxe de la chaine du génitif, assez ancienne dans l'histoire de l'humanité. Le brevet a dû tomber dans le domaine public. L'ICANN a été désigné par le Gouvernement américain (qui lui fait un enfant dans le dos à travers le DHS) pour s'occuper des identifiants de la classe IN sur les 65.535 existantes, dont les classes 65.280 à 65.534, soit 254 fois l'espace ICANN, totalement libres à l'utilisation privée (tests, usage des réseaux privés, usage local). Elle n'a aucun pouvoir sur les désignations, dénominations et appellations. Son rôle se limite à l'internet (par exemple, elle n'a rien à voir avec la résolution de leurs noms en numéro et fréquences des canaux de télévision ou des chaines de radio, bien que des noms soient utilisés ce que alfaDNS fera, (ML-DNS est fait pour cela). Pour information, j'ai engagé le site http://mycann.org qui cherche des animateurs. Il est doublé du site http://myana.org pour pouvoir diffuser des tables. Ces tables pourront être reprises librement pour les fichiers hosts (il existe actuellement différentes sources - pour se protéger de la pub, des sites adultes, etc.) et pour des fichiers alfaDNS pour supporter une pleine protection (Hosts ne supporte pas les sous-domaine : il faut entrer www.nom.tld et nom.tld pour bloquer les deux entrées). D'autres fichiers référentiels pourront y être placés pour des services réseau à venir. jfc Importé depuis l'adresse http://alfadns.org/wiki/Main_Page

Il n'y a pas de commentaire sur cette page.

[Afficher commentaires/formulaire]

|